Site-to-Site VPN Tunnel inrichten

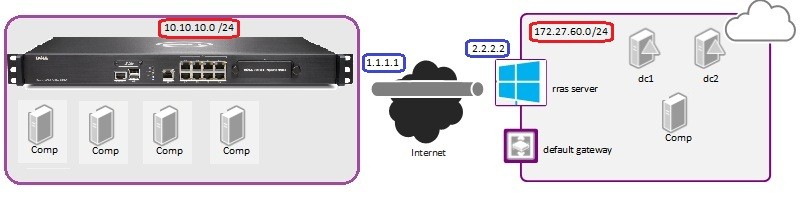

In dit artikel gaan we een Site-to-Site VPN tunnel in main mode opzetten tussen een Sonicwall UTM en een Server 2012R2.

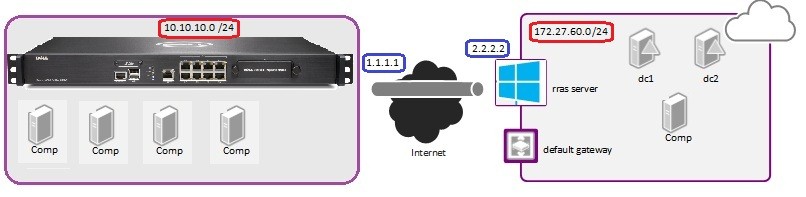

Situatie

Wanneer we gebruik maken van een Site-to-Site tunnel in main mode is een vereiste dat de endpoints routeerbare vaste WAN IP adressen hebben.

Netwerk Situatie :

Uit te voeren stappen :

1) Address Objects aanmaken voor de VPN Subnets

2) Het configureren van een VPN Policy op Site A SonicWALL

3) Het configureren van een VPN Policy op Site B Windows Server 2012R2

4) Hoe dit scenario te testen

Aan de slag !

Stap 1 : Address Object maken voor de VPN Subnets

Login op de Management Interface van de SonicWALL

Ga naar Network –> Address Objects, scroll naar beneden en klik op ADD

Configureer het Address Object volgens bovenstaande gegevens, klik Add en daarna Close.

Stap 2 : VPN Policy maken op Site A SonicWALL

Navigeer naar VPN –> Settings en klik op de Add knop. Het VPN Policy scherm zal dan verschijnen.

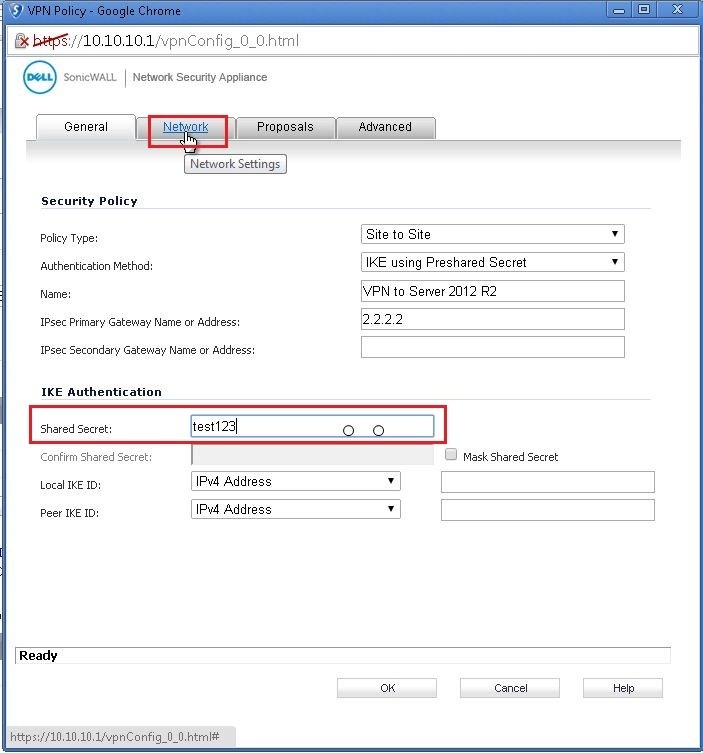

Klik op de General Tab

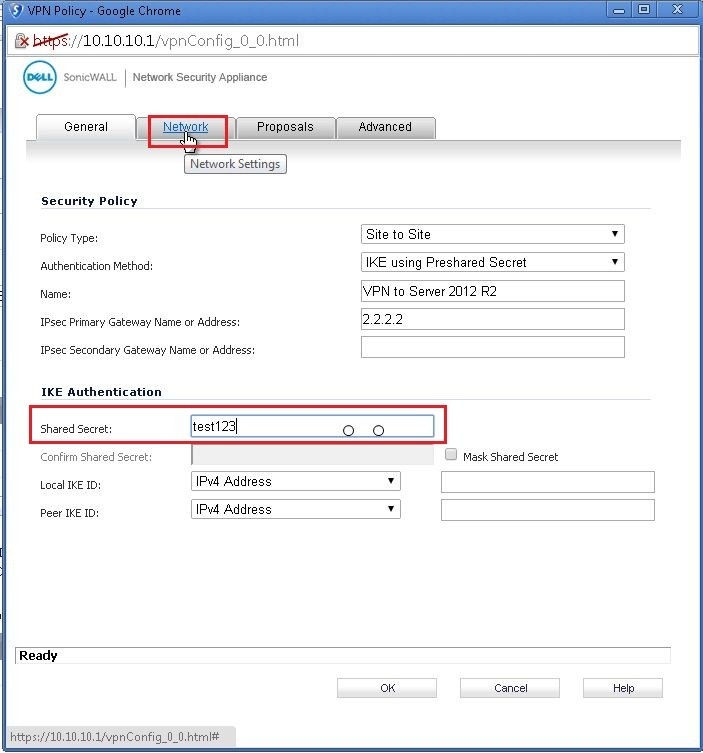

– Selecteer IKE using Preshared Secret vanuit het Authentication Method menu.

– Voer een naam in voor de policy in het name veld

– Voer het WAN IP Address in van de remote connectie in het IPsec Primary Gateway Name or Address veld (Site B’s Server 2012 R2 WAN IP address).

– Voer een Shared Secret wachtwoord in. Deze moet minimaal uit 4 karakters bestaan.

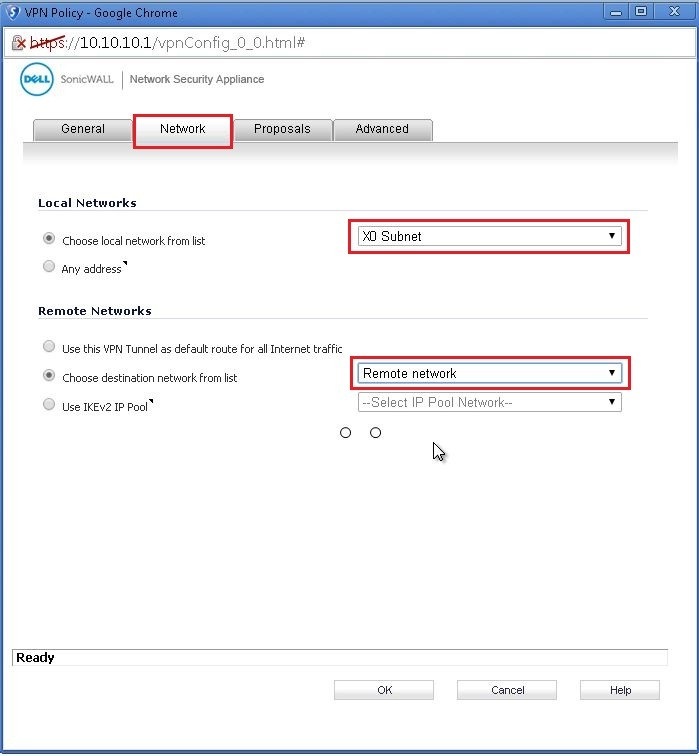

Klik op de Network tab

- Onder Local Networks, selecteer a lokaal netwerk vanuit het Choose local network from list en selecteer het adres X0 Subnet

- Onder Destination Networks, selecteer Choose destination network from list en selecteer het Address Object Remote network (Welke we aangemaakt hebben)

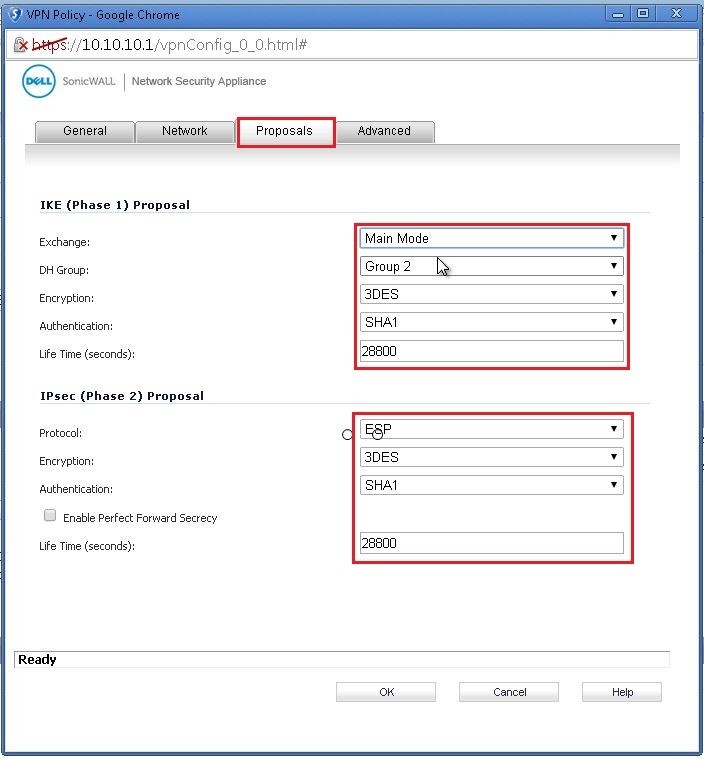

Klik op de Proposals tab :

- Onder IKE (Phase 1) Proposal, selecteer Main Mode. Aggressive Mode wordt over het algemeen alleen gebruikt bij dynamische WAN IP adressen.

- De default instellingen voor de waarden DH Group, Encryption, Authentication en Life Time zijn voor algemeen gebruik prima.

NB : De Windows 2000 en Windows XP L2TP client werkt alleen met DH Group 2 !

- Onder IPsec (Phase 2) Proposal zijn de default waardes voor Protocol, Encryption, Authentication, Enable Perfect Forward Secrecy en Lifetime acceptabel voor de meeste configuraties.

Wees er zeker van dat Phase 2 Opties aan beide kanten overeen komen !

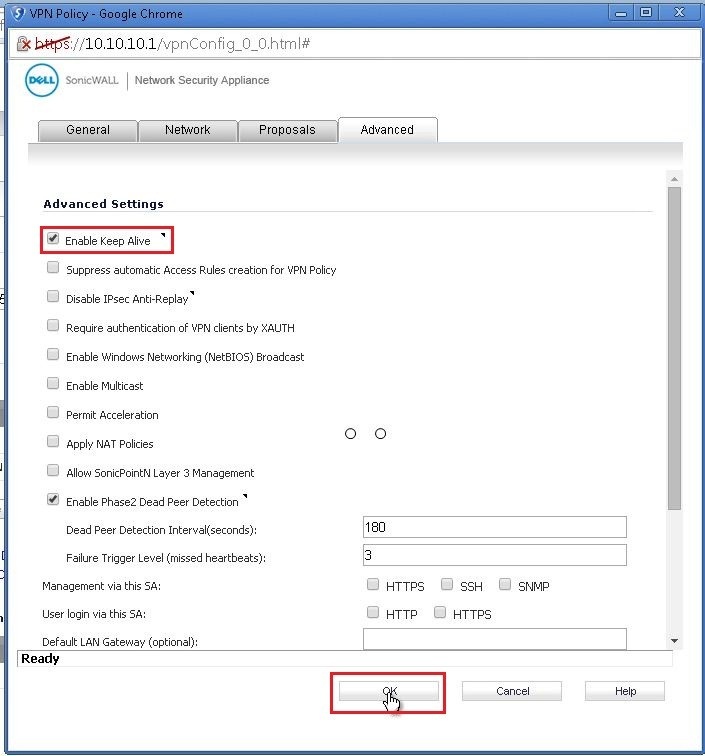

Klik op de Advanced Tab :

- Selecteer Enable Keep Alive om heartbeat berichten te gebruiken tussen de peers binnen deze tunnel. Wanneer 1 zijde van de tunnel faalt, zal Keepalive ervoor zorgen dat de connectie opnieuw geïnitieerd wordt.

- Selecteer Enable Windows Networking (NetBIOS) om in Windows het netwerk te kunnen browsen.

- Om de SonicWALL remote te kunnen beheren, selecteer Management via this SA:

- Indien gewenst, vul een Default LAN Gateway in wanneer je gebruik maakt van onbekende netwerken op Site B

- Selecteer de Interface of Zone welke gebonden zal worden aan deze policy. WAN Zone heeft de voorkeur.

- Klik op OK om de instellingen toe te passen.

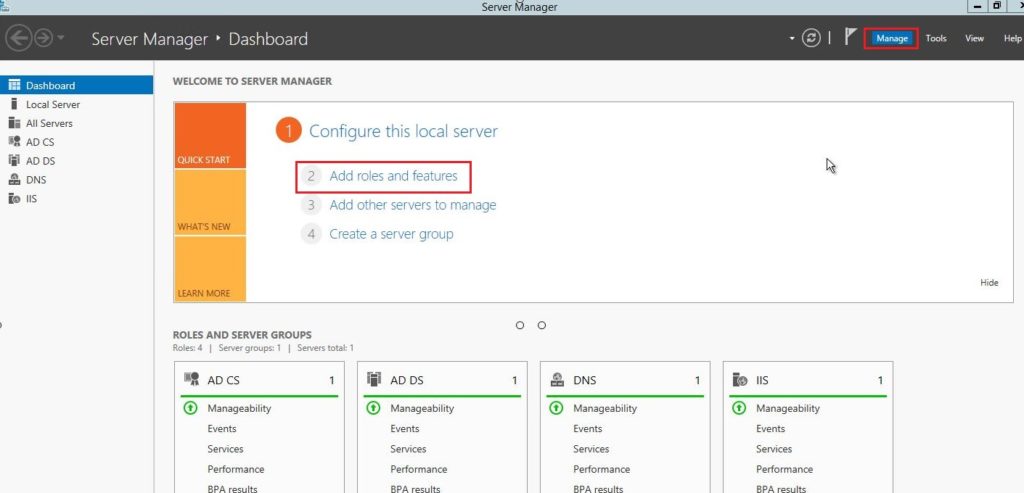

Stap 3 : Een VPN Policy configureren op Site B Server 2012R2

- Installeer RRAS

Nu zijn we klaar om de Server 2012R2 machine in te richten als netwerk router.

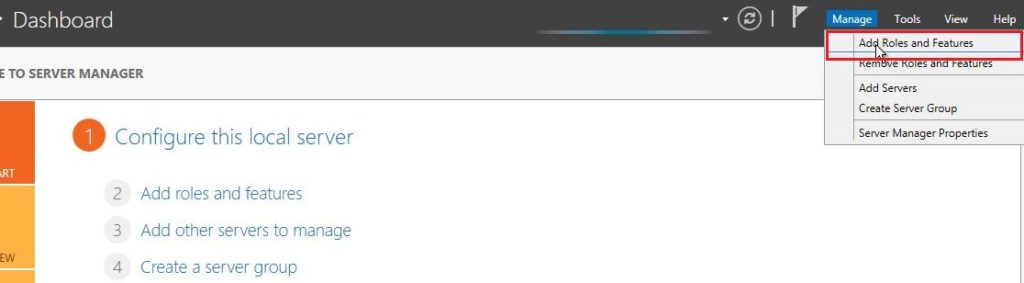

Open de Server Manager en klik op Add roles and Features

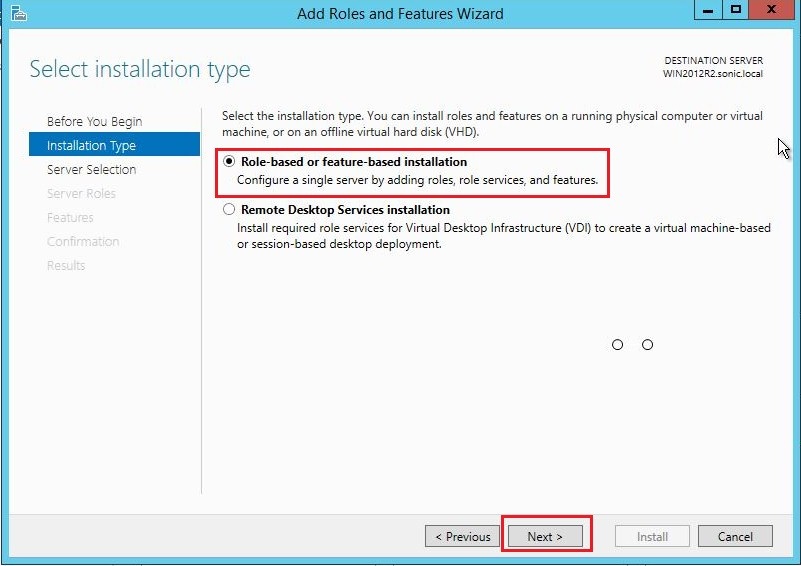

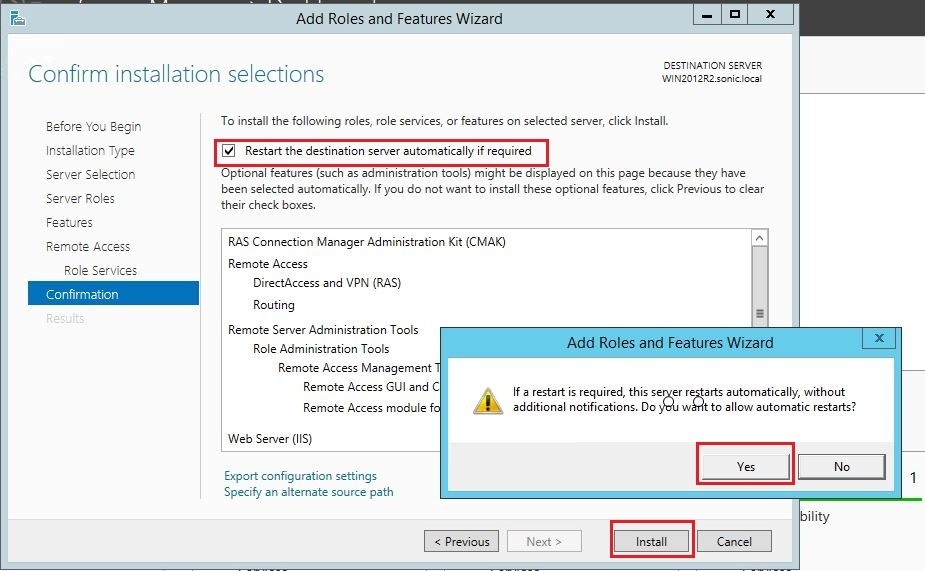

Volg de instructies zoals aangegeven in de afbeeldingen :

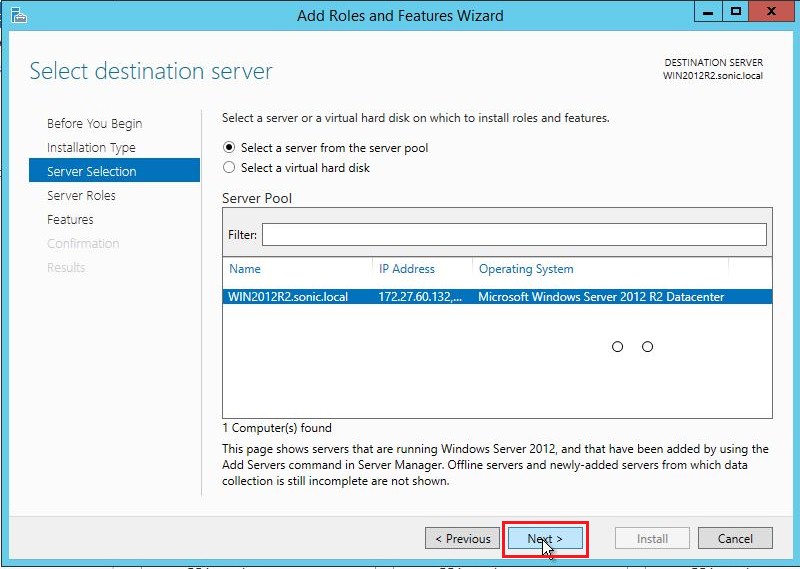

Server selectie :

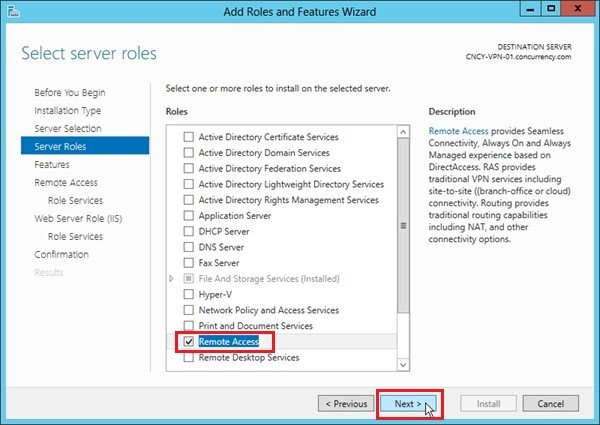

- Vanuit de Server Manager kun je de Remote Access role starten.

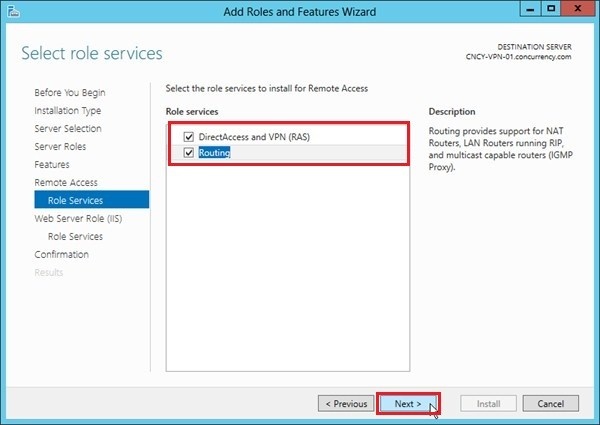

- We gaan geen DirectAccess configureren, maar we willen wel dat VPN en Routing ingeschakeld worden. Doorloop de wizard.

RRAS Configureren

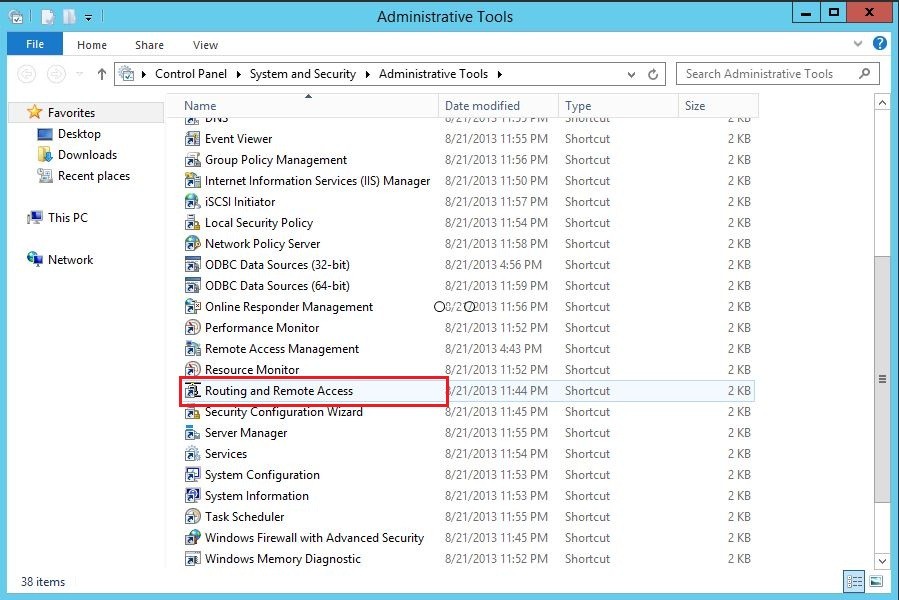

- Open de Routing and Remote Access console (NIET de Remote Access Management welke specifiek voor DirectAccess is)

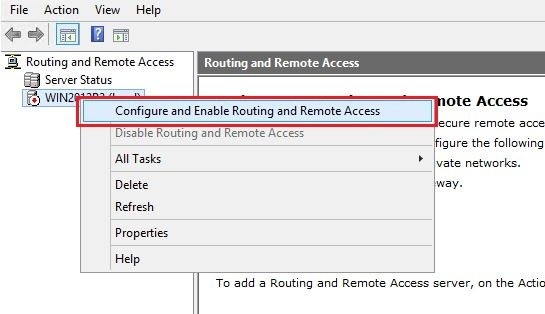

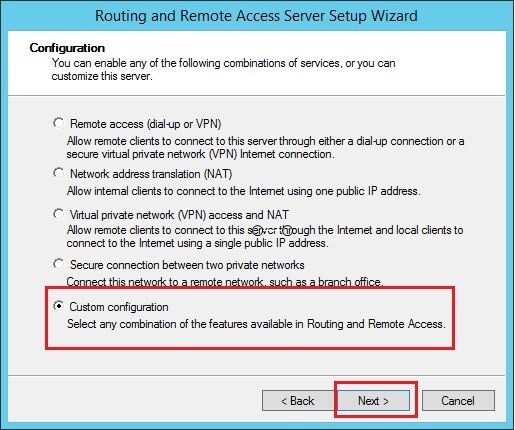

- Klik met de Rechtermuisknop op Configure and Enable Routing and Remote Access. Selecteer dan Custom configuration

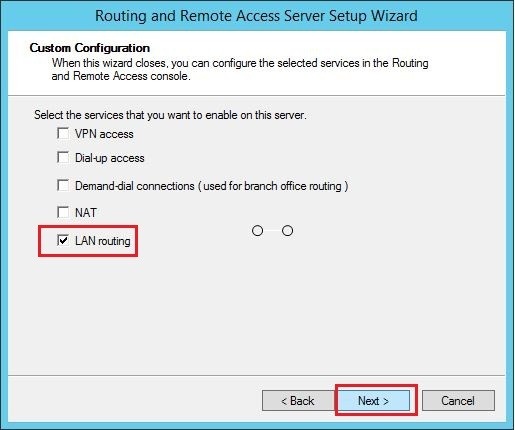

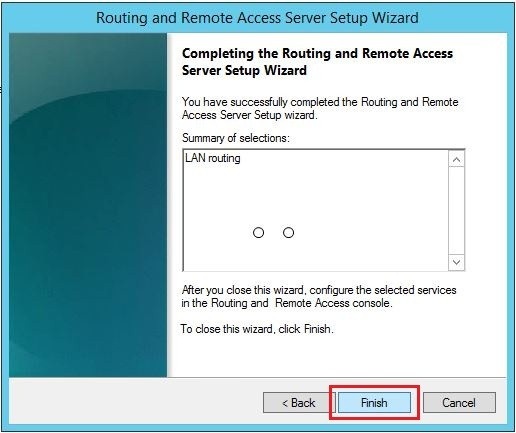

- Schakel LAN Routing in en klik op Next. Het is mogelijk dat je meldingen krijgt over het openen van firewall poorten welke je kunt bevestigen.

Druk op Finish en klik op Start Service wanneer dit gevraagd wordt. Super ! Je 2012 Server is nu een netwerk router !

We zijn nu klaar met RRAS. De console mag je nu sluiten.

IPsec VPN Tunnel instellen

Nu de server ingericht is als router, kunnen we de firewall configureren om de IPsec VPN tunnel tot stand te brengen. In principe is dit vergelijkbaar met de manier waarop DirectAccess tunnels tot stand komen.

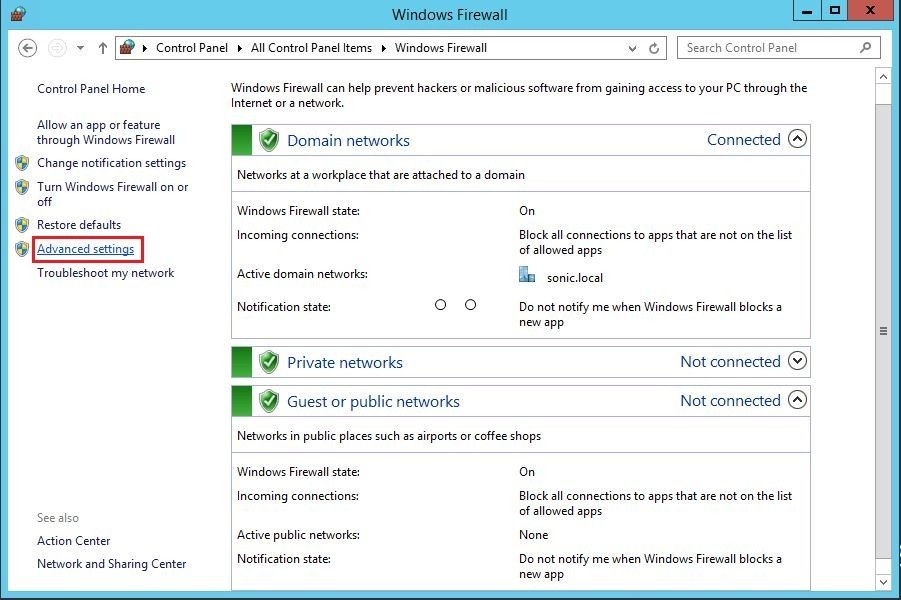

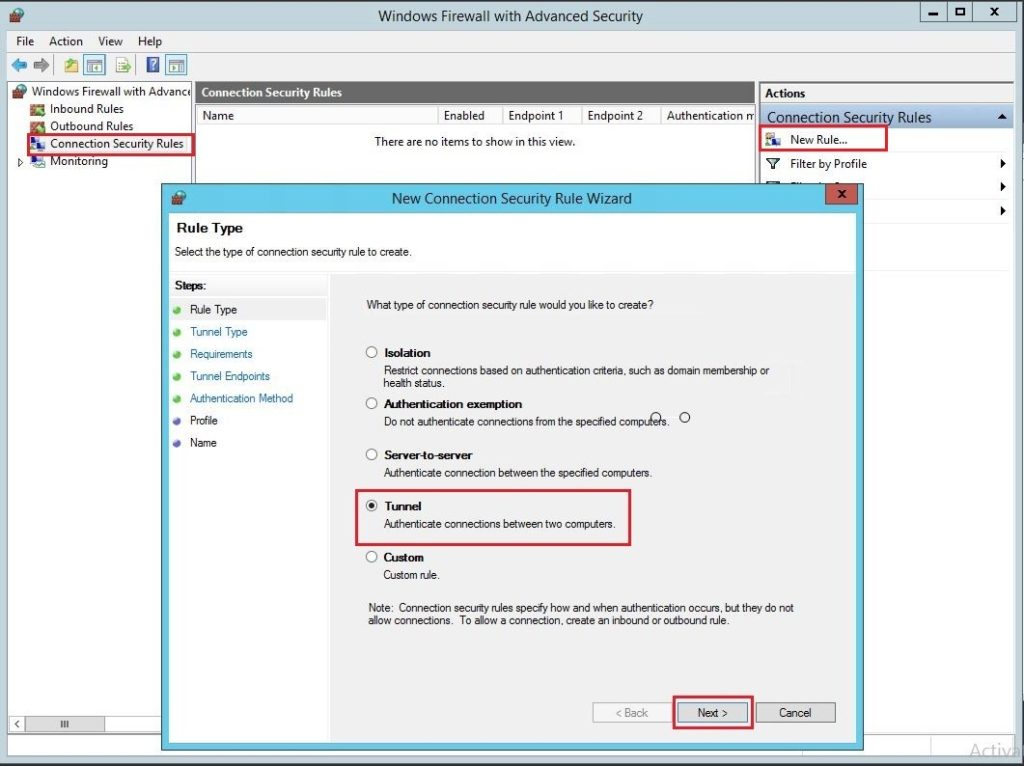

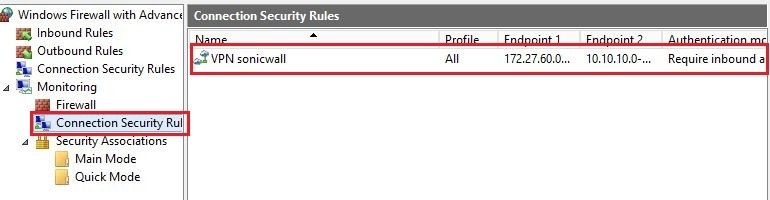

- Open de Windows Firewall with Advanced Security console, Rechtermuisknop op Connection Security Rules en maak een New Rule.

Selecteer Tunnel

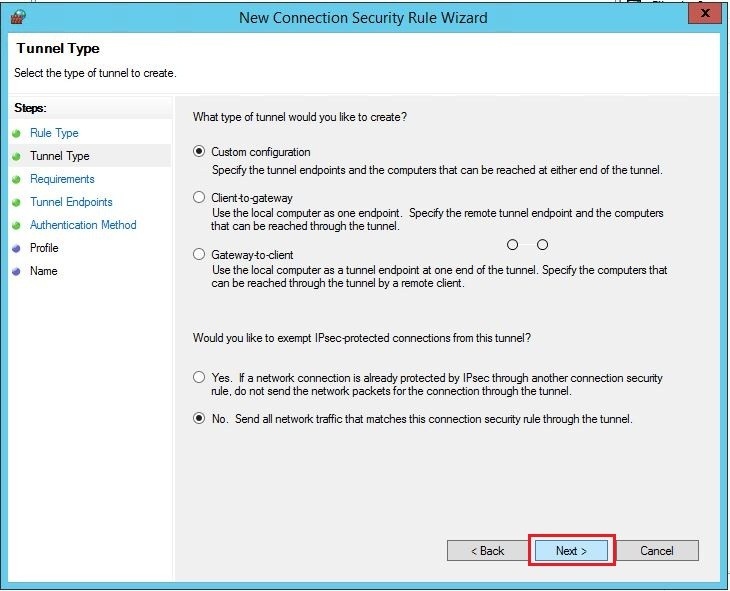

Creer een Custom configuratie en selecteer No bij not to exempt any network traffic that matches.

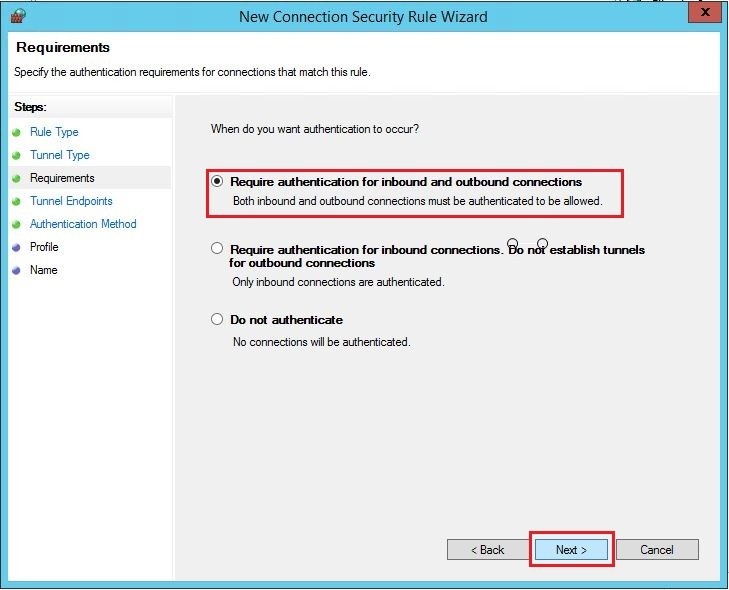

- Selecteer Require authentication for inbound and outbound connections. De volgende pagina is hetgene dat de SonicWALL verbindt met jouw RRAS Server.

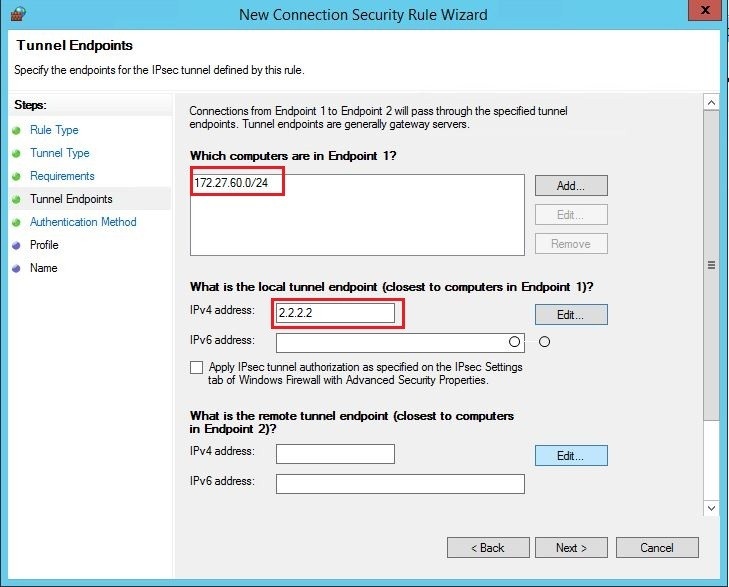

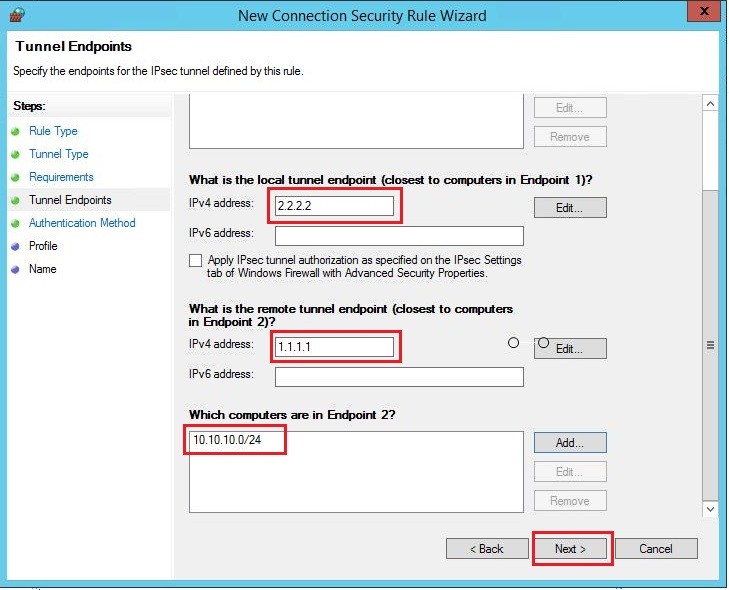

- Overweeg Endpoint 1 de Windows 2012R2 te laten zijn waar RRAS zich bevindt en Endpoint 2 is de SonicWALL zijde.

Aan de hand van het topologie diagram van hierboven kun je eenvoudig de IP adressen en subnets voor elk Endpoint invullen.

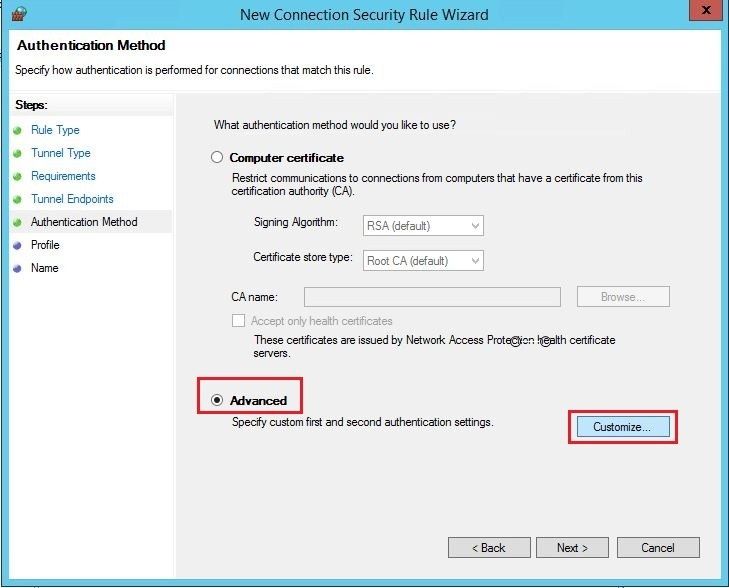

- Voor de Authentication Method selecteer Advanced en klik op Customize

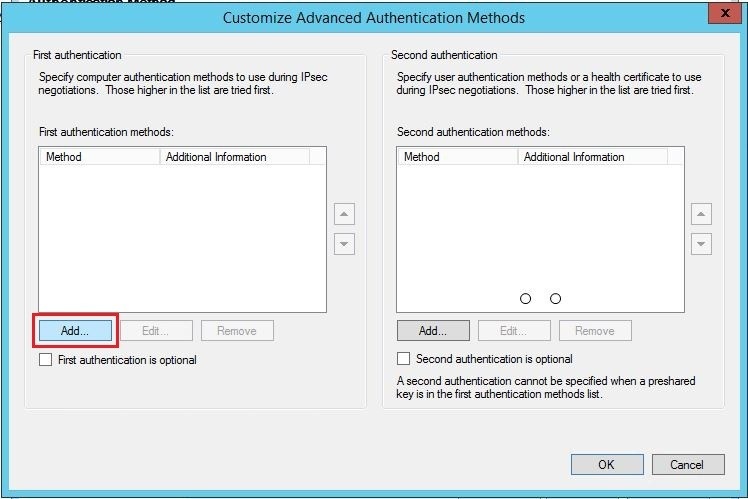

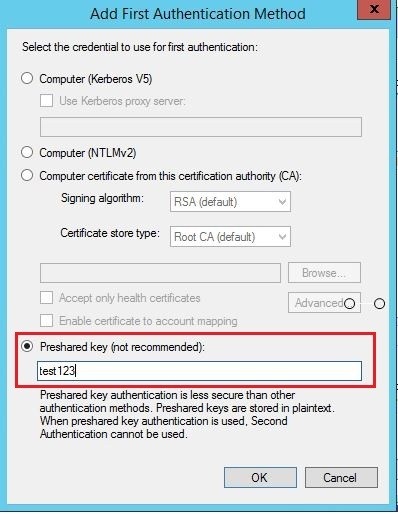

- Voor de First Auhtentication methods klik op Add en selecteer Preshared Key. Dat is de key die je bij de SonicWALL ingericht hebt. Deze moeten exact overeenkomen.

- Wanneer je niet meer weet wat de key is, kun je deze eenvoudig inzien in de management interface van de SonicWALL

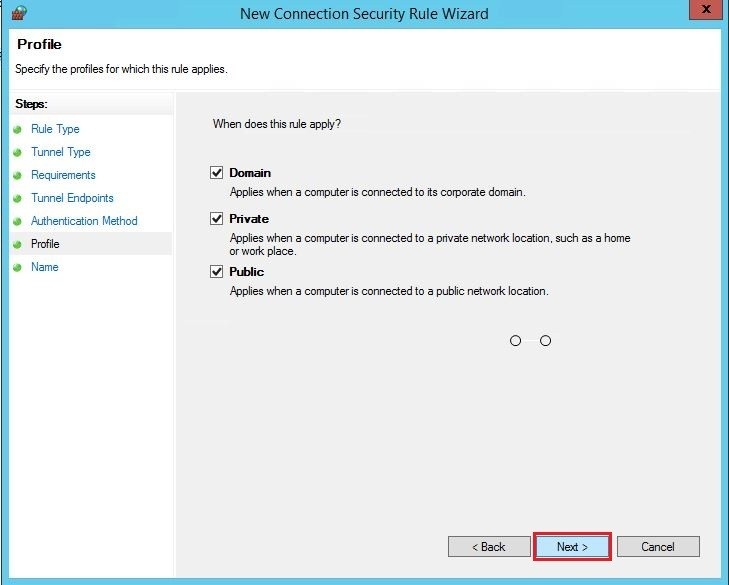

- We willen de regel activeren op alle zones

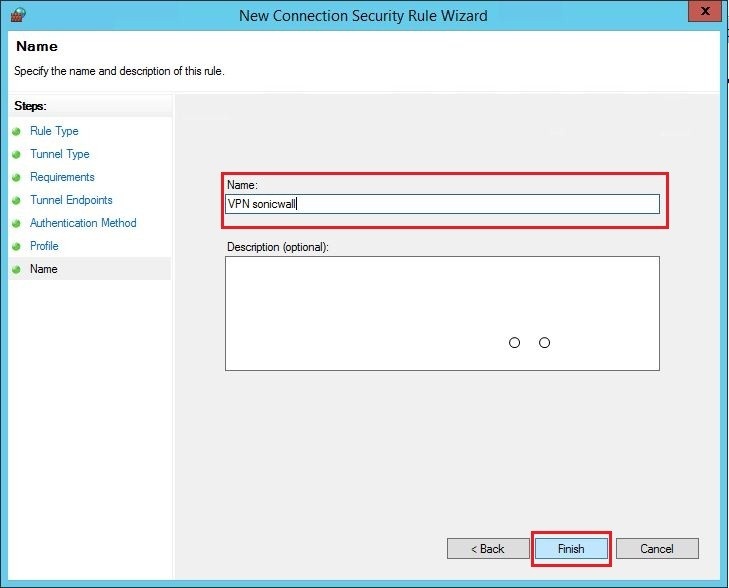

- Geef de regel een herkenbare naam en klik op Finish. Er rest nu nog een laatste instelling…we zijn bijna klaar !

- Vanuit de MMC, klik met rechts op Windows Firewall with Advanced Security console en selecteer Properties.

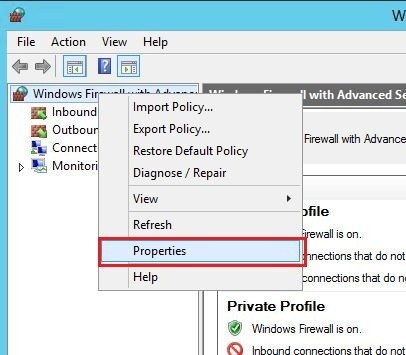

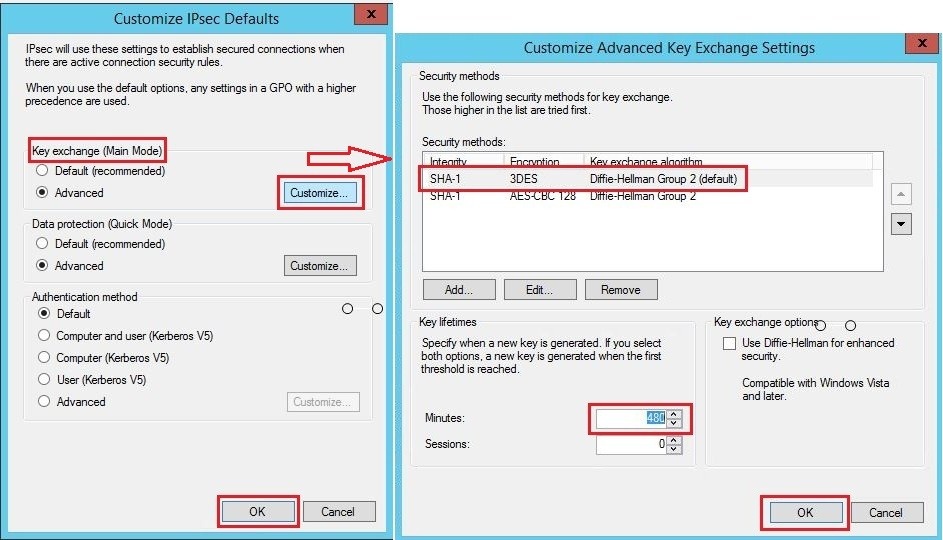

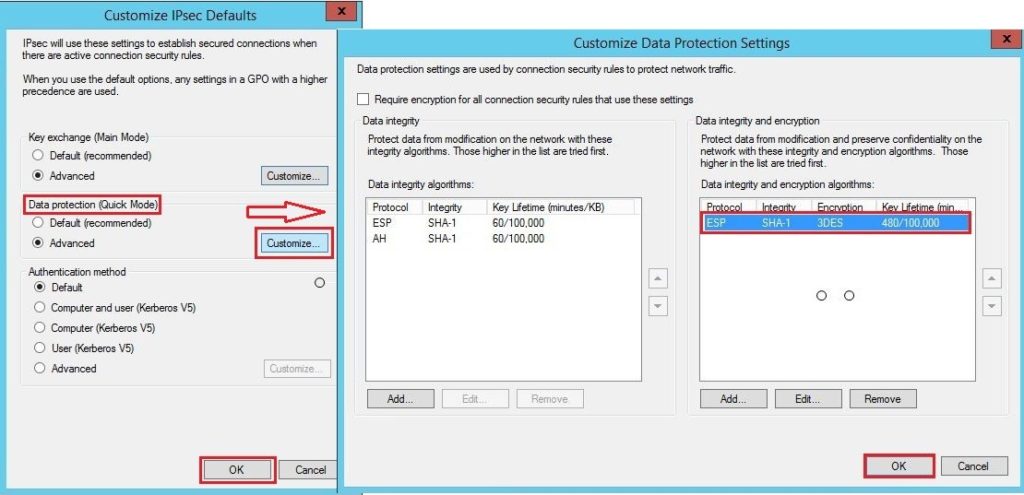

- Vanuit de IPsec Settings, klik op Customize en configureer dan de Key exchange (Main Mode) naar Advanced en klik op Customize

- Selecteer de integriteit op SHA-1, Encryption als 3DES, DH Group 2 en ook de Life Time op 480 Minuten (28800) zodat dit exact overeenkomt met de SonicWALL VPN Policy.

Klik een paar keer op OK en je bent klaar. - Stel dan de Data Protection (Quick Mode) in door op Advanced te klikken en daarna Customize.

- Selecteer de ESP-SHA1-3DES algoritme onder Data integrity and encryption en klik op Edit. Wijzig de Key Lifetime naar 480 Minuten (28800) zodat dit exact overeenkomt met de SonicWALL VPN Policy.

- Klik ook hier weer een paar keer op OK en je bent klaar.

Stap 4 : Het testen van dit scenario

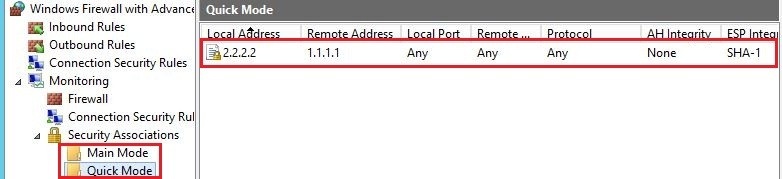

Controleer de Main Mode en Quick Mode sectie onder Security Associations.

Je moet nu connecties zien van 172.27.60.0 IP onder het Local Address wat naar 10.10.10.0 IP gaat onder Remote Address.

En uiteindelijk : De Site-to-Site tunnel is ook up op de SonicWALL !

Vanaf nu kun je dus communiceren over beide Sites door middel van een veilige tunnel !